El equipo robótico industrial es fácilmente comprometido debido a que nuestro mundo está cada vez más conectado. Un nuevo informe de Trend Micro muestra una serie de ataques a brazos robóticos y otro hardware de automatización industrial .

Esto puede parecer que no es gran cosa, pero veamos por un momento la imagen de un escenario en el que un atacante construye intencionadamente defectos invisibles a miles de coches sin saber siquiera el fabricante. Casi todas las piezas de un coche se construyen con brazos robóticos . El chasis se podría construir demasiado débil, el motor podría ser construido con debilidades que pueden fallar mucho antes del ciclo de vida útil prevista. Incluso los discos de freno se pueden tener defectos introducidos por un pirata informático haciendo que se rompan en las frenadas de fabricación. El equipo de investigación de FTR decidió comprobar la viabilidad de este tipo de ataques y lo que encontraron fue sorprendente. Las pruebas se realizaron en un laboratorio con un robot real en el trabajo. Se las arreglaron para llegar a cinco diferentes métodos de ataque.

Ataque 1: La modificación de los parámetros del controlador

El atacante altera el sistema de control por lo que el robot se mueve de forma inesperada o erróneamente, a voluntad del atacante.

Efectos concretos: productos defectuosos o modificados

Requisitos Violación: seguridad, integridad, exactitud

Ataque 2: La manipulación de los parámetros de calibración

El atacante cambia la calibración para hacer que el robot se mueva inesperadamente o de manera inexacta, a voluntad del atacante.

Efectos concretos: daños en el robot

Requisitos Violación: seguridad, integridad, exactitud

¿Por qué estos robots están conectados?

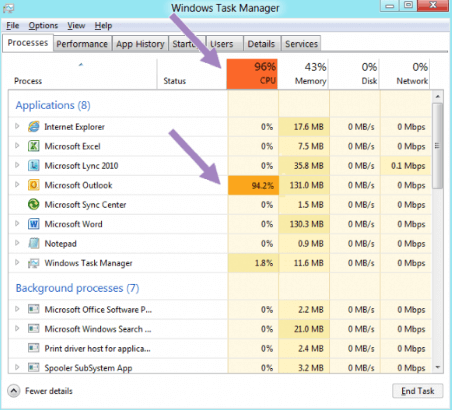

Las fábricas automatizadas se vuelven cada vez más complejas y así se convierte en una tarea mucho más grande el mantener todos los sistemas. La industria se está moviendo hacia una mayor conectividad para supervisar el rendimiento de todos los equipos de la planta de producción, seguimiento de vida útil y alerta cuando es necesario el mantenimiento preventivo. Esto suena muy bien, pero como con todos los dispositivos conectados hay vulnerabilidades introducidas debido a esta conectividad. Esto se vuelve especialmente importante si tenemos en cuenta la realidad de que a menudo el equipo que entra en servicio simplemente no recibe actualizaciones de seguridad cruciales por cualquier razón (la ignorancia, el uso constante, etc.).

Para el resto de las vías de ataque y más información detallada debe referirse al informe (PDF) que resulta ser una lectura sumamente interesante. El siguiente video muestra también una idea de cómo este tipo de ataques pueden afectar el proceso de fabricación.

- No te olvides de compartir y dejar tus opiniones.