Una nueva familia de ransomware a llegado hoy a los usuarios, llamado Spora.

Las características más notables de este nuevo ransomware son su sólida rutina de cifrado, su capacidad para trabajar sin conexión y un sitio de pago de rescate muy bien organizado.

Las primeras infecciones con Spora ransomware fueron detectadas en los foros de Bleeping Computer y Kaspersky .

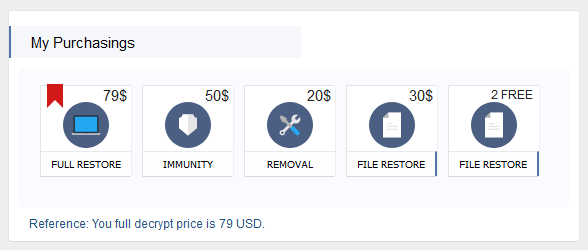

Spora distribuido a través de spam

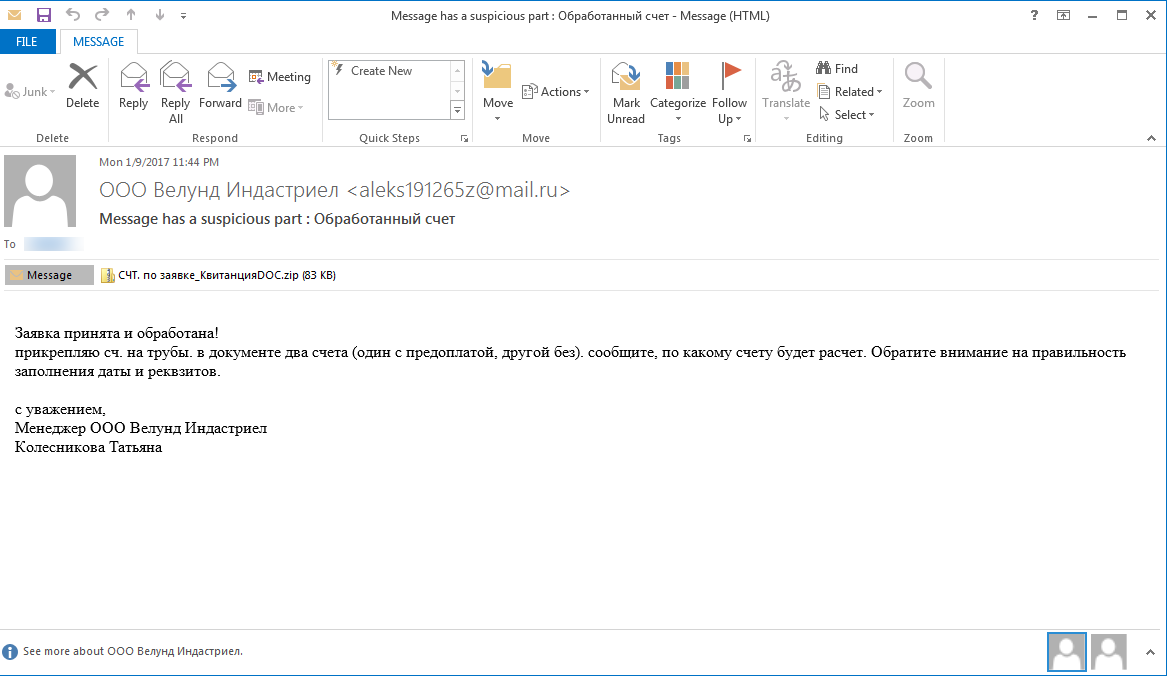

Spora se distribuye a través de correos electrónicos de spam que pretenden ser facturas. Estos correos electrónicos vienen con archivos adjuntos en forma de archivos ZIP que contienen archivos HTA.

Estos archivos HTA (aplicación HTML) utilizan una extensión doble, como PDF.HTA o DOC.HTA. En los equipos con Windows donde la extensión de archivo está oculta, los usuarios ven sólo la primera extensión y podrían engañarse y abrir el archivo. Al iniciar cualquiera de estos archivos se inicia el proceso de ransomware de Spora.

Cuando un usuario ejecuta el archivo HTA, extraerá un archivo de Javascript denominado close.js en la carpeta% Temp%, que extrae un archivo ejecutable a la misma carpeta y lo ejecuta. Este ejecutable utiliza un nombre generado al azar, es el encriptor principal y comenzará a cifrar los archivos en el equipo.

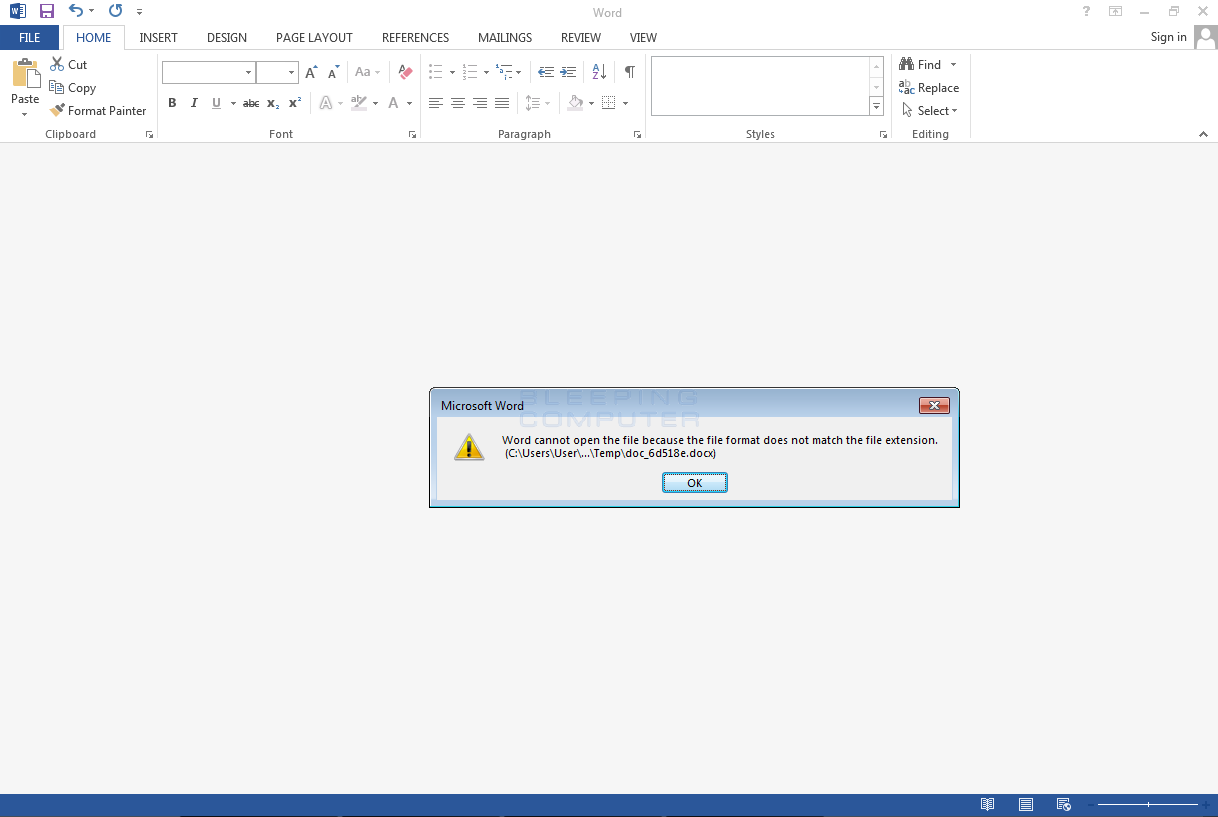

Además, el archivo HTA extraerá y ejecutará un archivo DOCX. el cual está dañado y mostrará un error, con el fin de engañar a los usuarios para que piensen que el archivo se ha dañado durante la transferencia de correo electrónico o la operación de descarga para no alertarlos.

Spora funciona sin conexión y no genera tráfico de red a los servidores en línea.

El proceso de cifrado tiene como objetivo archivos locales y recursos compartidos de red, y no agrega ninguna extensión de archivo adicional al final de los archivos, dejando intactos los nombres de archivo.

Para evitar dañar las computadoras hasta el punto en que impide los procedimientos normales de arranque y otras operaciones, Spora omite los archivos ubicados de forma predeterminada, no cifrará archivos en carpetas que contengan las siguientes cadenas en sus nombres:

games program files (x86) program files windows

Cifrado de primera categoría

Según Fabian Wosar, CTO y investigador de malware de Emisoft , Spora no parece contener ninguna debilidad en su rutina de cifrado.Spora ejecuta una complicada rutina para la creación del archivo .KEY y para la creación de la clave de cifrado utilizada para bloquear cada archivo.

Wosar explicó la rutina para la creación del archivo .KEY:

"Generar clave RSA, generar clave AES, cifrar clave RSA usando clave AES, cifrar clave AES utilizando clave pública incrustada en ejecutable, guardar ambas claves cifradas en [.KEY ] archivo."

Para los archivos de datos del usuario, la rutina de cifrado es más simple y más rápida:

"Generar clave AES, cifrar la clave AES con la clave RSA generada, cifrar el archivo con la clave AES, guardar todo para archivar", dijo Wosar.

"Para descifrar, tienes que enviarles tu archivo .KEY", agregó el experto. "Ellos pueden usar su clave privada para descifrar la clave AES usada para cifrar la clave RSA generada de su sistema y descifrarla.Ellos probablemente incorporan la clave RSA en su decrypter entonces, y le devuelven el decrypter.El decrypter puede entonces utilizar esa clave RSA para descifrar las claves AES incrustadas en los archivos y descifrarlos con él. "

Emsisoft ha publicado en su blog detallada la rutina de cifrado con más detalle

Una vez finalizado el proceso de cifrado, el ransomware agregará una nota de rescate y el archivo .KEY al escritorio del usuario y otras carpetas.

![Spora ransom note [Versión en ruso]](https://www.bleepstatic.com/images/news/u/986406/Ransomware/Spora/ransom-note.png)

Esta nota de rescate contiene instrucciones sencillas y una identificación de infección, específica para cada víctima.

El ID de la infección tiene el formato CCCXX-XXXXX-XXXXX-XXXXX-XXXXX o CCXXX-XXXXX-XXXXX-XXXXX-XXXXX, donde CCC y CC son códigos de país de tres y dos letras y X son caracteres alfanuméricos.

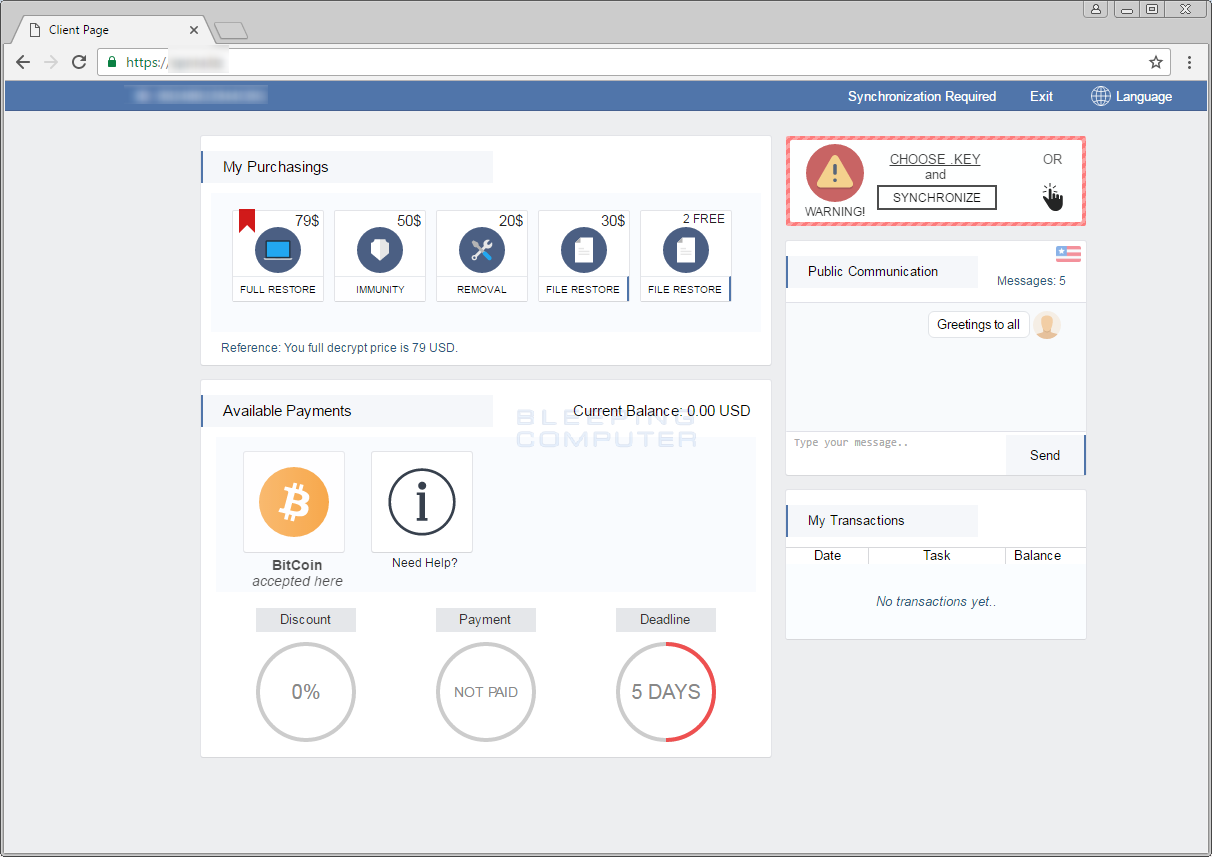

Servicio de descifrado con atencion al cliente y tienda en linea profesional

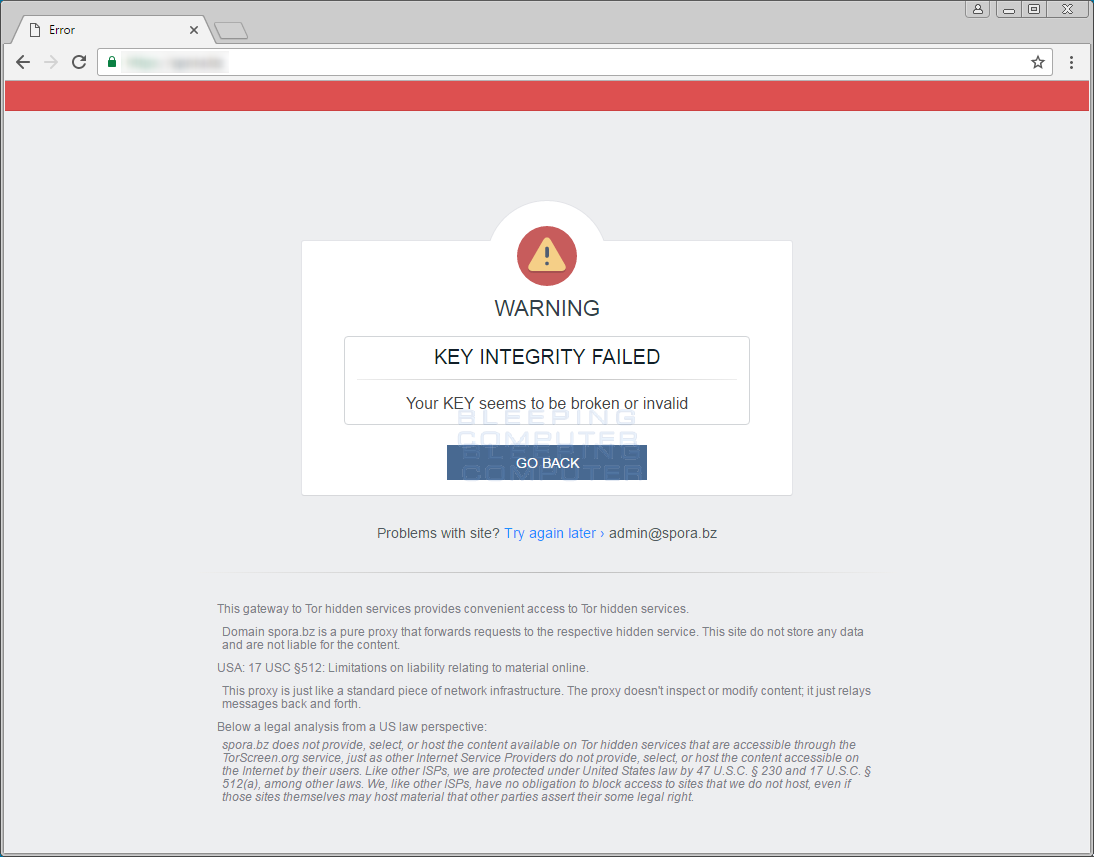

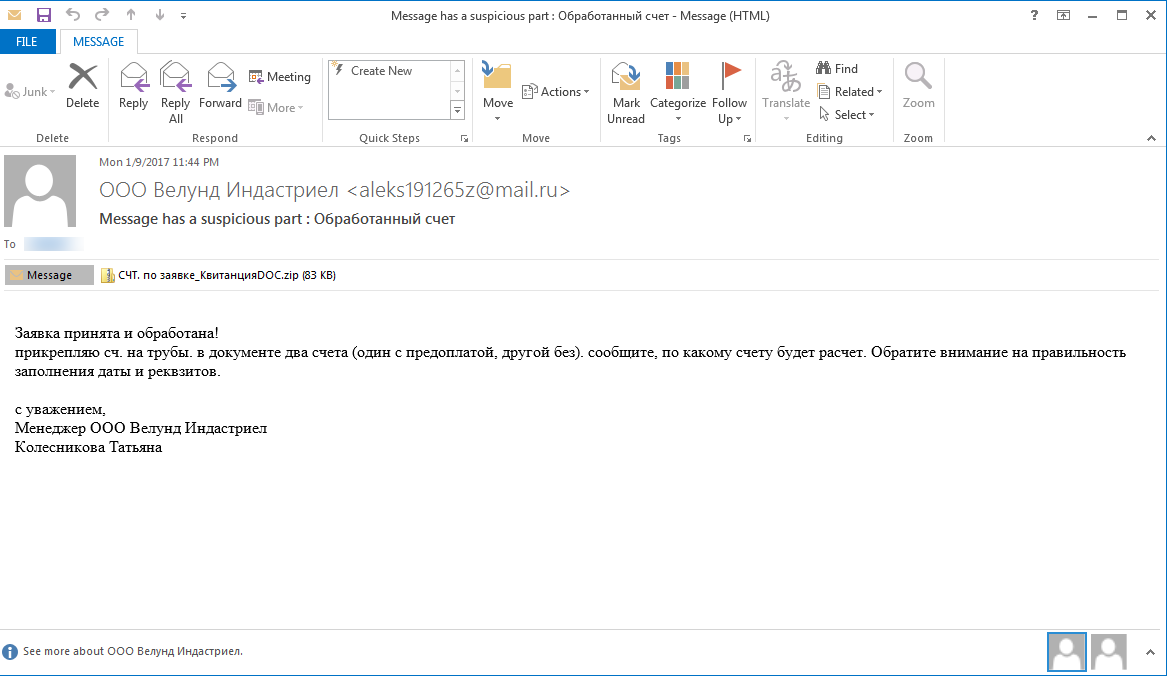

El grupo Spora está utilizando al menos diez URLs para su servicio de descifrado.

Una vez que los usuarios accedan a este sitio, deben ingresar el ID de infección presentadoaen su nota de rescate. Éste es su ID de inicio de sesión para el servicio de desencriptación de Spora.

El servicio de descifrado de Spora es algo totalmente nuevo e impresionante. Antes de usar el sitio, los usuarios tienen que "sincronizar" su computadora con el portal de descifrado cargando el archivo .KEY.

Al sincronizar el archivo de claves, la información única sobre el cifrado de su computadora se carga en el sitio de pago y se asocia con su ID único. Las víctimas pueden ahora usar el resto de las opciones disponibles en el sitio.

Todo en el portal está bien organizado como un panel de escritorio, con sugerencias útiles que aparecen cuando se pasa sobre ciertas opciones.

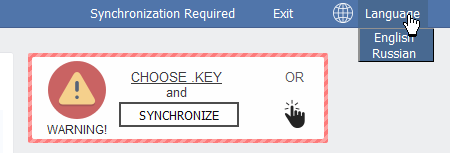

También son únicos para el ransomware son diferentes las compras que se pueden hacer en función de las necesidades particulares de cada víctima. Estas opciones, organizadas bajo una sección llamada " MyPurchasings ", permiten a los usuarios:

- Descifrar sus archivos (actualmente $ 79)

- Compre inmunidad contra futuras infecciones por Spora (actualmente $ 50)

- Eliminar todos los archivos relacionados con Spora después de pagar el rescate (actualmente $ 20)

- Restaurar un archivo (actualmente $ 30)

- Restaurar 2 archivos gratis

Esta configuración recuerda la sección de pago de un sitio de comercio electrónico, con diferentes opciones de pago para cada usuario.

Spora sólo acepta pagos en Bitcoin. Los usuarios cargan Bitcoin en su cuenta Spora, que luego pueden utilizar para comprar.

Según Emisoft, Spora utiliza un modelo de seis niveles para organizar los tipos de archivos cifrados en diferentes categorías. La información estadística sobre cada categoría se incrusta en el archivo .KEY y el propio ID de la infección. Cuando las víctimas cargan este archivo y lo sincronizan con el portal de descifrado, el servicio Spora muestra un precio diferente basado en la cantidad y el tipo de datos cifrados en la máquina de la víctima.

Esto permite a los desarrolladores cargar mucho más para las computadoras de negocios que para un PC casero.

El portal de descifrado también incluye un chat que permite a las víctimas enviar hasta cinco mensajes. Según MalwareHunterTeam, este servicio de soporte está dirigido por personas con experiencia.

Según MalwareHunterTeam, un investigador de seguridad que ayuda a ejecutar ID-Ransomware , un servicio para identificar el tipo de ransomware que ha infectado equipos, todos los envíos de Spora a ID-Ransomware hoy provienen de usuarios en Rusia.

Spora parece ser un ransomware profesional creado por un equipo con experiencia previa en distribución de ransomware.

Spora parece ser una familia de ransomware avanzada y bien administrada y pronto podremos ver a sus operadores expandirse de Rusia a otros países.

Por favor, comparta este artículo sus amigos y familiares para mantenerlos a salvo.