En 2016 se registraron una serie de ataques de phishing, incluyendo correos electrónicos de phishing, que se calcula fueron enviados a 100 millones de usuarios, lo que llevó a los usuarios a una página que servía al ramsomware Locky . Tambien los ataques phishing les han tocados a servicios populares como Netflix, cuyos usuarios fueron el blanco de ataque phishing diseñados para robar contraseñas y otras credenciales.

Cómo identificar ataques típicos de suplantación de identidad

Dada la continuidad e insistencia de los ataques de phishing, es importante saber como se ve un intento de phishing real. Los ciberdelincuentes tratan de hacer que sus ataques parezcan lo más legítimos posible, pero siempre hay indicadores que pueden usarse para identificar la autenticidad de un mensaje. Aquí hay algunos ejemplos de intentos de phishing reales dirigidos a usuarios de algunas de las marcas más conocidas del mundo para ilustrar lo que hay que buscar.

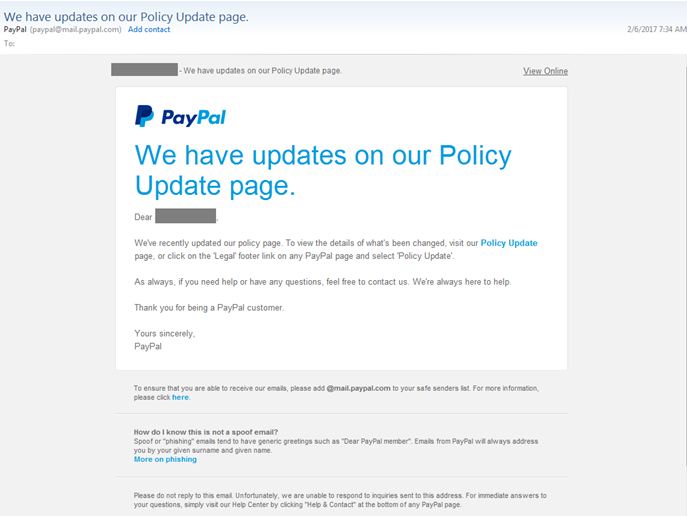

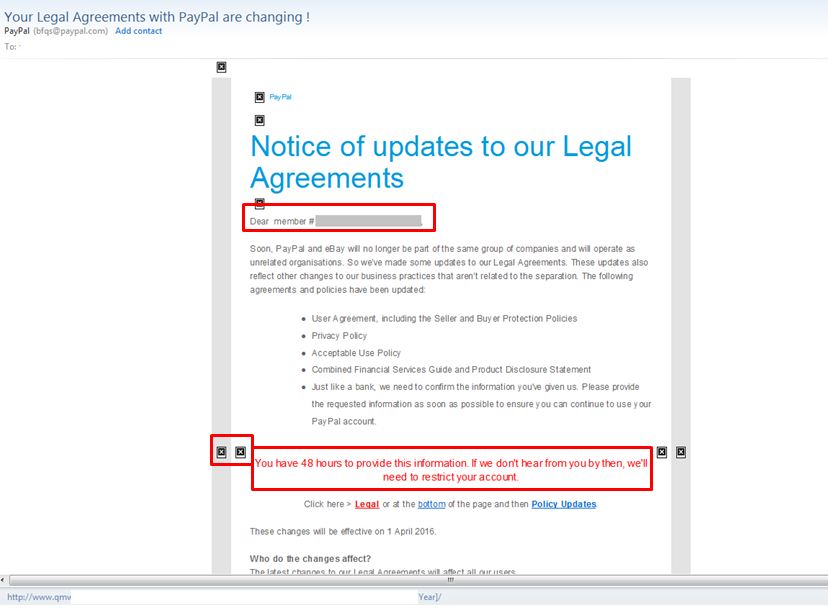

PayPal es el servicio de pagos en línea más popular del mundo, con millones de dólares de pagos que se procesan diariamente. También está vinculado a credenciales de tarjetas de crédito y cuentas bancarias, lo que lo convierte en un objetivo sumamente goloso para los ciberdelincuentes.

Mensaje de actualización de PayPal con su contraparte de phishing

Mensaje de actualización de PayPal con su contraparte de phishing

Los ciberdelincuentes recurrirán a menudo al uso de un tono alarmista para presionar a las víctimas potenciales para que hagan clic en enlaces o descarguen archivos. Comparando el correo electrónico legítimo con el falso, el primero contiene un mensaje directo que menciona cambios en las actualizaciones de la política, mientras que el último trata de asustar a los clientes de PayPal para dar su información privada amenazando con restringir sus cuentas. El correo electrónico real de PayPal también recibe a los clientes con su nombre y apellido, mientras que el correo electrónico de phishing sólo contiene un número de miembro, lo cual es sospechoso, ya que PayPal utiliza correos electrónicos para identificaciones únicas.

Además, una rápida mirada al correo electrónico de phishing muestra imágenes que no se han cargado correctamente. Como medida de precaución, algunos clientes de correo electrónico bloquean las imágenes de forma predeterminada o señalan correos electrónicos basados en HTML de fuentes desconocidas como spam. Muchas compañías utilizan Multi-part MIME (Multipurpose Internet Mail Extensions) como una forma de agrupar las versiones HTML y plan-text de un correo electrónico . Los ciberdelincuentes generalmente no se molestan con este paso, por lo que los usuarios deben tener cuidado con los correos electrónicos y los mensajes que no se cargan o no se formatean correctamente.

Apple se ha ganado una reputación como uno de los nombres más confiables en la industria de electrónica de consumo debido a su percepción como una marca intrínsecamente confiable y segura. Sin embargo, la ubicuidad de sus productos y servicios ha convertido a sus usuarios en víctimas frecuentes de ataques de phishing .

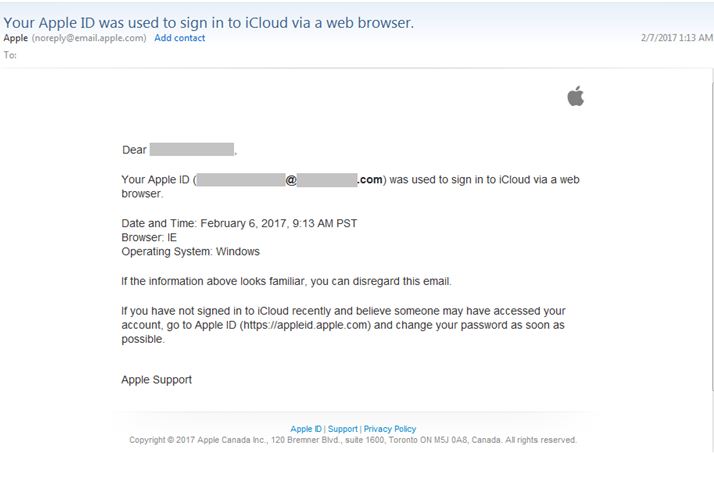

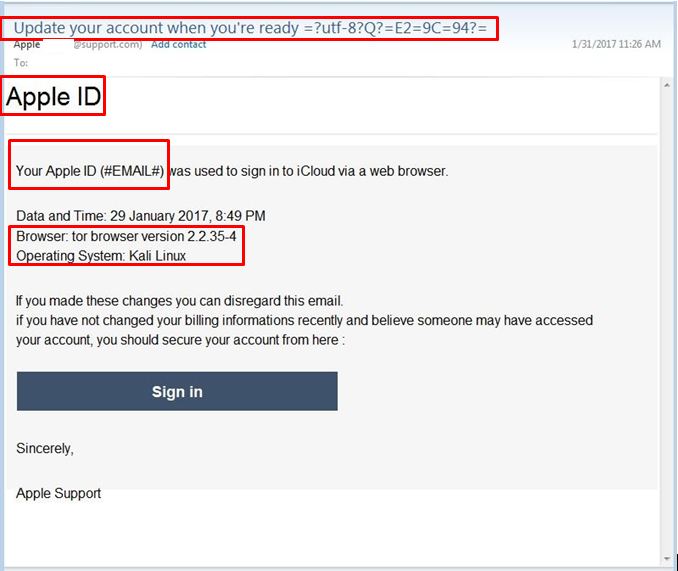

Advertencia de ID de Apple con un intento de phishing

Advertencia de ID de Apple con un intento de phishing

En este intento de phishing, la alarma más notable es que el asunto del correo electrónico carece de sentido. El correo electrónico de advertencia real de Apple tiene una línea de asunto concisa que indica exactamente de qué se trata el correo electrónico mientras que la línea de asunto del correo electrónico de phishing es vaga y contiene charlatanería. Otra diferencia es el saludo. En lugar de un saludo personal que menciona un nombre o un correo electrónico de cuenta, el mensaje de phishing ni siquiera contiene ninguna referencia al destinatario. También es señalable el nombre de dominio engañoso que engaña al cliente de Apple mediante el uso de un dominio que contiene las palabras "soporte". Sin embargo, le falta el dominio apple.com que la empresa utiliza en sus correos electrónicos. La mayoría de las organizaciones, especialmente las grandes, tienen marcas consistentes en todas sus direcciones URL y direcciones de correo electrónico, por lo que es probable que un correo electrónico que utilice un nombre de dominio distinto del oficial sea un intento de phishing.

LinkedIn es utilizado por las personas como una forma de establecer contactos y mantenerse en contacto con otros profesionales, lo que lo convierte en un enfoque principal para los ciberdelincuentes que buscan robar información personal de los millones de empleados que utilizan el sitio web de medios sociales.

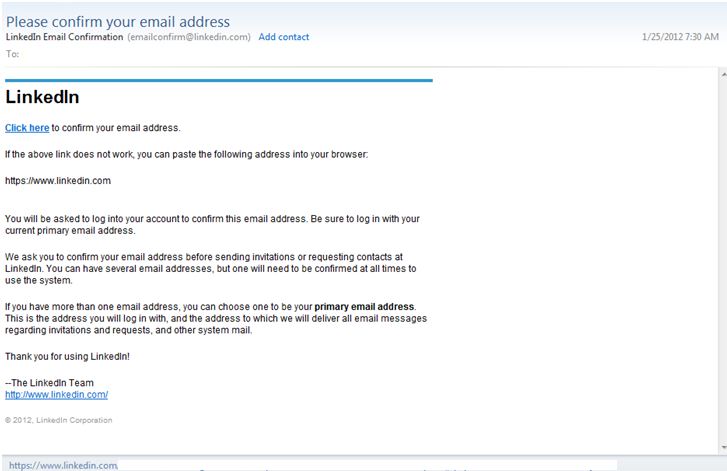

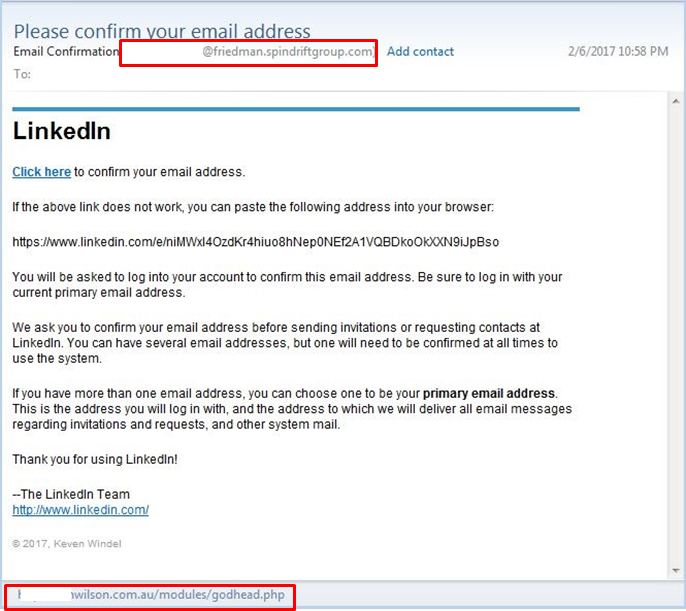

Correo electrónico de confirmación de LinkedIn legítimo con un correo electrónico de phishing

Correo electrónico de confirmación de LinkedIn legítimo con un correo electrónico de phishing

Antes de entrar en el contenido real del mensaje, los usuarios deben primero considerar por qué recibieron un correo electrónico de confirmación en primer lugar. La mayoría de las empresas sólo enviarán correos electrónicos de confirmación para los nuevos solicitantes de registro o clientes que cambien algo en su configuración. Las personas no solicitadas deben ser consideradas como altamente sospechosas.

El ejemplo que se muestra aquí es una comparación de un correo electrónico de confirmación de LinkedIn real con un intento de phishing que intenta imitar el legítimo. El remitente hizo un buen trabajo copiando el logotipo y el texto del correo electrónico real. Sin embargo, los dos indicadores principales de que se trata de un intento de phishing son la identidad del remitente: el correo electrónico de LinkedIn contiene el dominio del sitio web, mientras que el correo electrónico de phishing utiliza un dominio diferente. El otro indicador de alarma es el destino del enlace incrustado. El correo electrónico legítimo conduce a una página de LinkedIn, mientras que el correo electrónico de phishing conduce a un sitio web "phishy". Los usuarios deben tener en cuenta que no es necesario hacer clic en un vínculo para comprobar dónde conduce ya que moviendo el cursor del ratón sobre la URL también mostrará el destino del enlace.

Sugerencias para mitigar los ataques de phishing

Estas son algunas recomendaciones para ayudar a proteger a los usuarios de ser víctimas de phishing.

- Los usuarios deben ser siempre cautelosos de las personas u organizaciones que piden información personal. La mayoría de las empresas no pedirán datos confidenciales de sus clientes. En caso de duda, los usuarios deben verificar con la propia empresa para evitar posibles problemas.

- Los usuarios deben mirar detenidamente el nombre visible del remitente para comprobar la legitimidad de un correo electrónico. La mayoría de las empresas utilizan un solo dominio para sus URL y correos electrónicos, por lo que un mensaje que se origina en un dominio diferente es una señal de alarma.

- Como regla general, los usuarios no deben hacer clic en vínculos o descargar archivos aunque provengan de fuentes aparentemente "confiables".

- Compruebe si hay URL que no coincidan. Mientras que una URL incrustada puede parecer perfectamente válida, pasando el ratón por encima de ella puede mostrar una dirección web diferente. De hecho, los usuarios deben evitar hacer clic en enlaces en mensajes de correo electrónico a menos que estén seguros de que es un enlace legítimo.

- Los usuarios deben estar siempre atentos a los errores gramaticales y ortográficos. Las empresas legítimas suelen emplear correctoras y editores que se aseguran de que los materiales que envían están libres de errores.

- Los usuarios no deben asustarse o intimidarse con mensajes que tienen un tono alarmista. Deben verificar con la compañía si no están seguros sobre el estado de sus cuentas.

- Los correos electrónicos de phishing están diseñados para ser enviados a una gran cantidad de personas, por lo que deben ser tan impersonales como sea posible. Los usuarios deben comprobar si el mensaje contiene un tema genérico y un saludo, ya que esto puede ser un signo de un intento de phishing.

- Aunque no todos los usuarios finales tienen acceso a un software anti-phishing avanzado, todavía pueden usar la protección integrada de sus clientes de correo electrónico para filtrar mensajes. Una manera es configurar el cliente de correo electrónico para bloquear todas las imágenes a menos que se apruebe.

- Las empresas legítimas nunca enviarán correos electrónicos de confirmación a menos que haya razones específicas para hacerlo. De hecho, la mayoría de las compañías evitarán el envío de mensajes no solicitados a menos que sea para actualizaciones de la compañía, boletines o propósitos publicitarios.

- Los usuarios deben tener siempre en cuenta el contexto de un correo electrónico o mensaje. Por ejemplo, la mayoría de las cuentas en línea eliminan los números de miembros visibles, por lo que los usuarios deben tener cuidado si reciben correos electrónicos que contienen un "número de miembro" para servicios que generalmente no los utilizan.

- Es importante tomar nota de la información inusual en el texto del mensaje. Cualquier mención de sistemas operativos y software que no son típicamente utilizados por los consumidores a menudo pueden ser indicadores de un intento de phishing.

- Si parece sospechoso, probablemente lo sea. Los usuarios siempre deben dirigirse hacia el lado de la precaución cuando se trata de enviar información personalmente identificable a través de mensajes y correos electrónicos.

Publicado en Delito cibernético y amenazas digitales

Por favor, comparta este artículo sus amigos y familiares para mantenerlos a salvo.

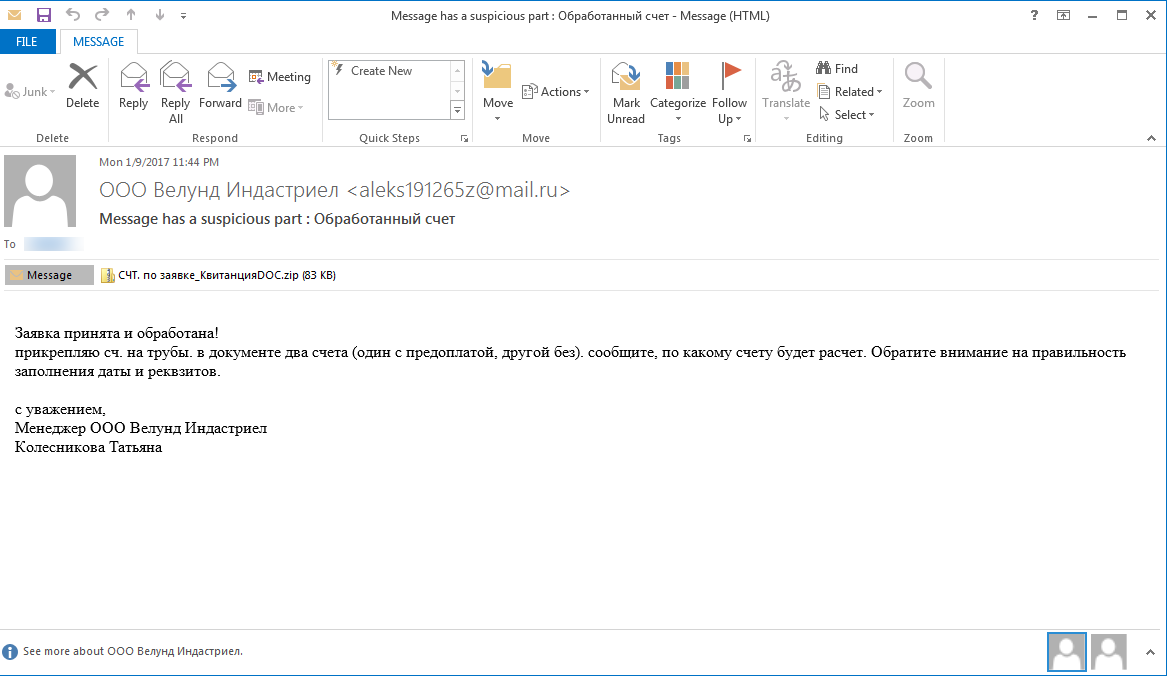

![Spora ransom note [Versión en ruso]](https://www.bleepstatic.com/images/news/u/986406/Ransomware/Spora/ransom-note.png)