Aplicaciones Android infectadas con malware de HummingWhale descargadas millones de veces

20 aplicaciones de Android identificadas como infectadas con el malware de HummingWhale

La empresa de seguridad CheckPoint ha detectado la presencia del famoso malware HummingWhale en 20 aplicaciones de Android , que son muy utilizadas por los usuarios, ya que se han descargado millones de veces (aproximadamente de 2 a 12 millones de usuarios).

Según el análisis de CheckPoint, en 2016, había una versión del malware de HummingWhale llamada HummingBad que se encontró en las aplicaciones oficiales disponibles en Google Play Store que lograron afectar a 10 millones o más de dispositivos. En ese caso, Yingmob, un grupo de hackers chinos, fue declarado responsable.

CheckPoint señaló que HummingBad era también un "malware sofisticado y bien desarrollado" que empleaba una táctica de rootkit y ataque de cadena para adquirir un control completo sobre el teléfono / dispositivo infectado. Apuntó a las aplicaciones no pertenecientes a Google y explotó las vulnerabilidades sin parches y las fallas de seguridad que le proporcionaban privilegios de root en dispositivos que se ejecutaban en versiones más antiguas del sistema operativo Android. Google finalmente lo cerró, pero para entonces HummingBad se instaló en más de 50.000 aplicaciones, ya que estaba infectando aplicaciones a diario.Exhibió 20 millones de anuncios maliciosos y ayudó a los atacantes a ganar $ 300.000 por mes como ingresos. De los 10 millones de usuarios que descargaron aplicaciones infectadas con HummingBad, alrededor de 286.000 se localizaron en los EE.UU.

HummingWhale es diferente de HummingBad con respecto al impacto y la gravedad. Es mucho más sofisticado que HummingBad y lanza diferentes aplicaciones falsas y anuncios después de conseguir el control del dispositivo.También controla su centro de mando y control para matar virtualmente el dispositivo que habita. Hasta ahora ha afectado a 20 aplicaciones en Google Play Store. A diferencia de la versión anterior de HummingBad, HummingWhale no hace root a los dispositivos, sino que incluye tácticas de máquina virtual que permiten que el malware realice un fraude de anuncios de manera más convincente.

Al igual que HummingBad, la última variante también se lanza para generar ingresos al mostrar anuncios falsos e instalar aplicaciones automáticamente. Cada vez que un usuario intenta cerrar los anuncios, las nuevas tácticas incluidas en el malware permiten que las aplicaciones descargadas se ejecuten en la máquina virtual después de la creación de un identificador falso que permite a los atacantes ganar dinero mediante referencias. HummingWhale utiliza la característica de VM, que se implementa a través del cuentagotas malicioso de la instalación de APK llamado DroidPlugin. DroidPlugin es una extensión desarrollada por la firma china Qihoo 360.

Muy al contrario de las version anterior que causó estragos y afectó a muchos dispositivos, el problema actual está bajo control ya que Google se ha librado de las aplicaciones infectadas. Los investigadores de seguridad de CheckPoint creen que es poco probable que la misma pandilla china esté detrás de esta reciente ola de ataques que involucran a HummingWhale. Sin embargo, la compañía ha declarado que hay fuertes similitudes entre los ataques de malware anteriores y el último en relación con los métodos, estrategias y tácticas utilizadas para atacar dispositivos.

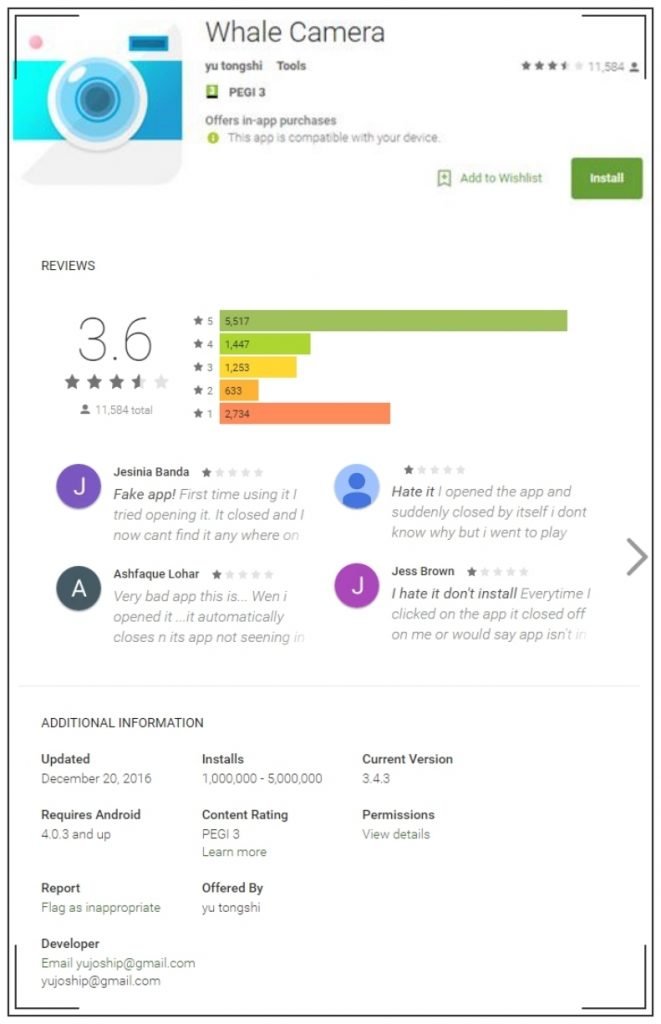

CheckPoint sospecha que la razón podría ser que los desarrolladores de malware están aprendiendo unos de otros. La firma también declaró que es evidente que los usuarios no pueden confiar en las aplicaciones disponibles en plataformas legítimas como Google Play Store .

Las calificaciones fraudulentas dejadas por este tipo de malware es otro recordatorio de que los usuarios no pueden confiar en Google Play para su protección y deben aplicar otros medios más avanzados de seguridad ", explicó CheckPoint.

No hay comentarios:

Publicar un comentario