Los científicos y los profesionales de la medicina publicaron un trabajo de investigación en el que se detalla un enfoque sencillo y de bajo costo para la creación de un dispositivo que puede ser utilizado para cortar los marcapasos.

Para su investigación, el equipo ha hackeado diez marcapasos con resultados exitosos. Los investigadores dijeron que fueron capaces de agotar la batería del dispositivo, robar información almacenada o enviada desde el marcapasos, y que es más peligroso, enviar comandos a la CIE.

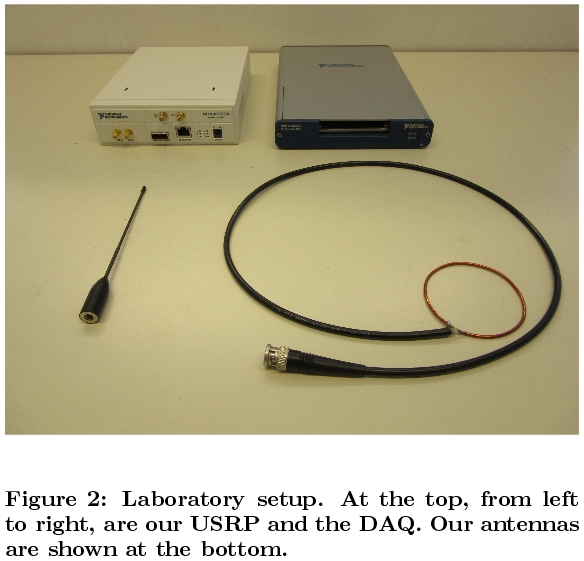

Para poder hacer esto, los investigadores crearon un banco de pruebas de los equipos fuera de la plataforma comercial de bajo costo. La plataforma incluye un Radio Universal Serial Peripheral (USRP), un sistema de adquisición de datos (DAQ), y un par de antenas, representado a continuación.

Los investigadores dijeron que usaron un sencillo enfoque de "pruebas de caja negra" al principio, llegando incluso a hackear un marcapasos sin la ingeniería inversa de su protocolo. El resto de los dispositivos protegidos sus datos y de comunicaciones utilizando un algoritmo XOR simple.

EL DESPERTAR DEL ICD ES DIFÍCIL, PERO EL RESTO ES FÁCIL

El obstáculo más grande que enfrentan los investigadores se relaciona con el hecho de que primero tendría que ser activado antes de ser capaz de recibir un comando cada CIE / marcapasos.

Este paso implica el contacto cercano con el paciente, con el atacante tener que llevar un cabezal magnetico de programación cerca de la piel del paciente para despertar el CIE. Si el atacante no podría producir este paso, se podría esperar para que el paciente o un médico despertaran el dispositivo por su cuenta.

Una vez fuera del modo de reposo, la plataforma de ataque puede ser usada para enviar pings periódicos a la CIE y mantenerlo en un constante estado "encendido". Estos pings también drenan la batería del ICD.

Con su equipo de intrusión, la distancia de ataque fue de dos a cinco metros, pero los investigadores dijo que los atacantes podrían utilizar antenas más potentes para expandir el alcance de la plataforma.

LOS ATAQUES PUEDEN TENER CONSECUENCIAS LETALES

Técnicamente, los DCI son más avanzados que los marcapasos, a pesar de ser conocido como marcapasos por parte de algunos usuarios. Al igual que un marcapasos, DAI pueden enviar pequeñas señales eléctricas al corazón de un paciente y regular su actividad. Además, los DCI también son capaces de enviar señales eléctricas fuertes, como un desfibrilador, en el caso de una emergencia.

El equipo de investigación, dijo que un atacante podría utilizar la plataforma que han creado para enviar comandos a los DCI afectados. Las consecuencias son fáciles de imaginar.

Los investigadores dijeron que se notificará a los vendedores de la CIE sobre los defectos que han encontrado. El trabajo de investigación, titulado "Sobre la (in) seguridad de última generación desfibriladores cardíacos implantables y cómo asegurarlas" está disponible en línea.

TODOS LOS DISPOSITIVOS MÉDICOS "INTELIGENTES" SON FÁCILES DE PIRATEAR

En la 32ª Caos Communication Congress (32C3), celebrada en Hamburgo, Alemania a finales de 2015, Marie Moe, un ex miembro del Equipo de Respuesta a Emergencias Informáticas de Noruega, advirtió sobre los peligros de los marcapasos hackable. Moe, ella misma, utiliza uno de tales dispositivos.

Un estudio de 2015 de Seguridad Independiente evaluadores (ISE) también han demostrado el bajo nivel de habilidades que un atacante necesita para kackear los modernos hospitales "inteligentes" en la actualidad.

En octubre, el investigador de seguridad Rapid7 Jay Radcliffe dijo que descubrió que las bombas de insulina OneTouch Ping hechas por Animas, una filial de Johnson & Johnson, podrían ser pirateados y se utilizan para provocar reacciones hipoglucémicas.

Fuente: https: //www.bleepingcomputer.com

No hay comentarios:

Publicar un comentario